DDOS Hücum nədir?

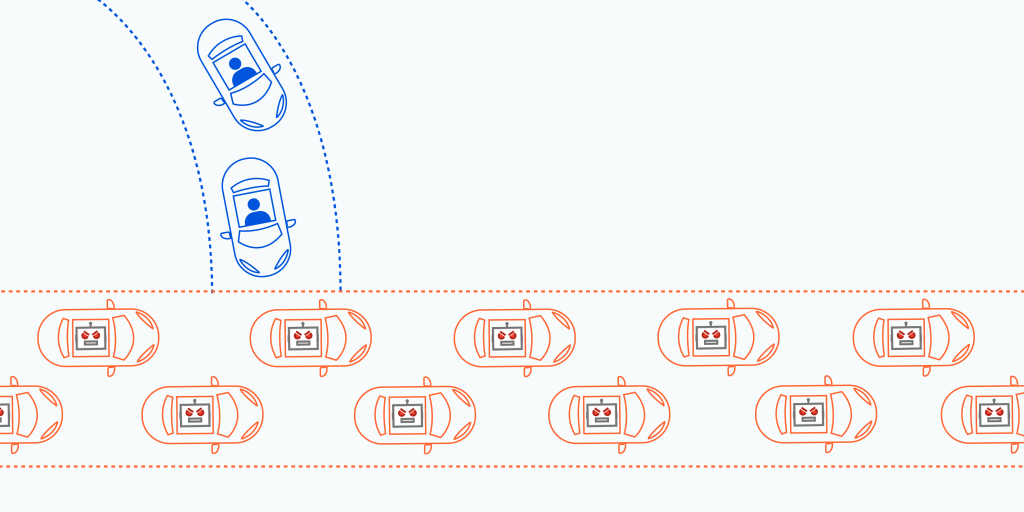

Распределенный отказ в обслуживании (DDoS) может быть использован в инфраструктуре интернет-трафика или в обычном режиме, на сервере, в обычном режиме. trafikini pozmağa yönəlmiş zərərli cəhddir. DDoS-атаки очень опасны, а трафик трафика может быть очень эффективным. Это компьютерное оборудование для IoT, которое может использовать различные ресурсы. Yüksək səviyyədən DDoS hücumu gözlənilməz tıxac kimi magistral yolu bağlayaraq, müntəzəm trafikin təyinat yerinə çatmasına mane olur.

DDoS hücumu necə işləyir?

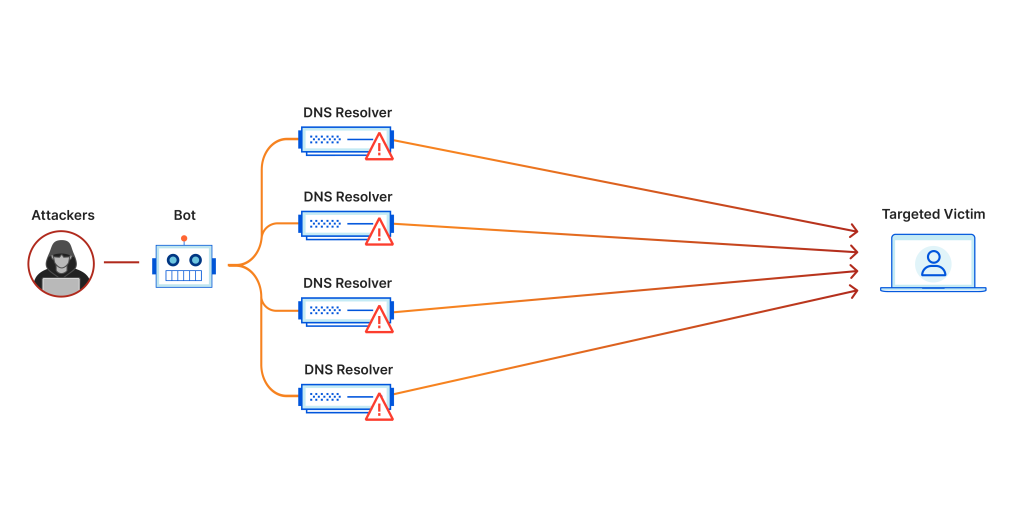

DDoS-атаки в Интернете могут привести к серьезным последствиям. Если вы программируете свой компьютер и копируете информацию (məsələn, IoT Cihazları), вы можете найти и найти информацию в Интернете. etməyə imkan verir. Bu fərdi cihazlara botlar (və ya zombilər) deyilir və bir qrup botlara botnet deyilir. Ботнет qurulduqdan sonra təcavüzkar hər bota uzaqdan təlimatlar göndərərək hücumu istiqamətləndirə bilir. Курбановые серверы и ботнеты, которые можно найти, и их бот, IP-адрес, или потенциальный сервер olaraq, а также потенциальный сервер olaraq. artıq yüklənməsinə səbəb olur və nəticədə нормальный трафик xidmətdən imtina edilir. Если вы не работаете в Интернете в старом режиме, то нормальная трафика будет недоступна для других пользователей.

DDoS-атаки могут быть опасны?

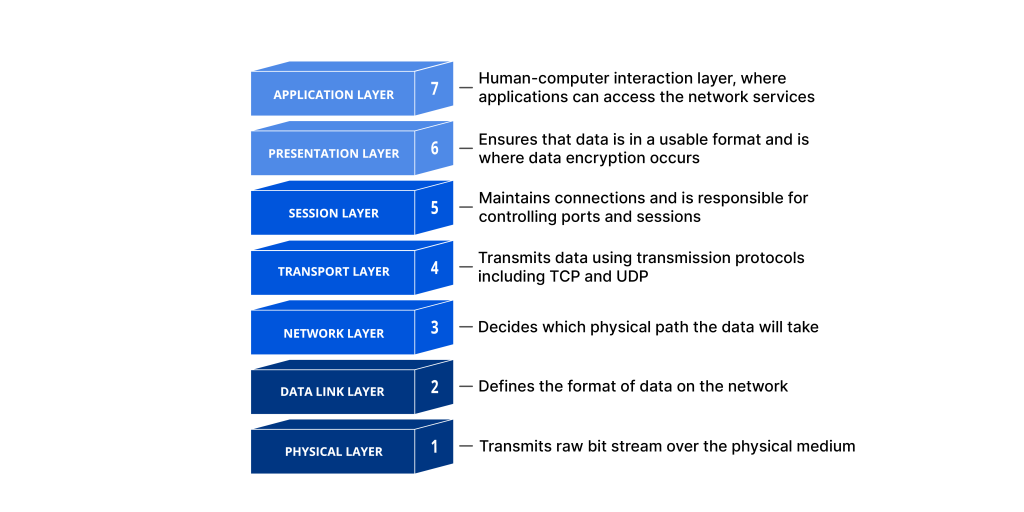

DDoS-атаки могут привести к нежелательным последствиям для различных компонентов. Müxtəlif DDoS hücumlarının necə işlədiyini başa düşmək üçün şəbəkə bağlantısının necə qurulduğunu bilmək lazımdır. В Интернете можно использовать различные компоненты, а также “qatlardan” и barətdir. Sıfırdan bir ev tikmək kimi, modeldəki hər təbəqənin fərqli məqsədi var. Для получения более подробной информации о модели OSI 7 необходимо подготовить концептуальное руководство.

Если вы хотите, чтобы DDoS-атаки были опасны, вы можете избежать большого трафика, например, категоризации. Təcavüzkar bir və ya daha çox müxtəlif hücum vektorlarından istifadə edə bilər və ya hədəf tərəfindən görülən əks tədbirlərə cavab olaraq dövrəli hücum векторный рисунок.

Атака на прикладном уровне Nümunə:

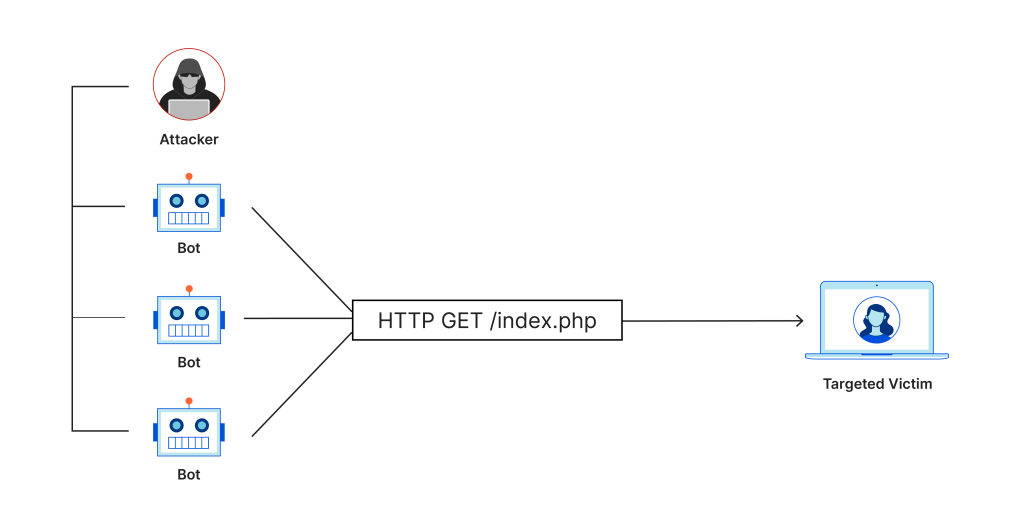

HTTP-флуд

Если вы используете веб-браузер Birdən çox müxtəlif kompüterlərdə təkrar-təkrar yeniləməyə basmağa bənzəyir – çoxlusayda HTTP sorğuları serveri doldurur və nəticədə xidmətdən imtina edilir. Но сейчас это не так. Если у вас есть IP-адрес, вы можете использовать его в качестве агента по URL-адресу или указать адрес. Mürəkkəb versiyalar çoxsayda hücum edən IP ünvanlarından istifadə edə bilər və təsadüfi yönləndiricilərdən və istifadəçi Agentlərindən istifadə edərək təsadüfi URL-ləri hədəfləyə bilər.

Протокольные атаки

Hücumun məqsədi:

Vəziyyəti tükəndirmə hücumları kimi də tanınan protokol hücumları server resurslarını və/yaxud şəbəkə avadanlığının qaynaqlarını və ya firewall və yük balanslaşdırıcılarını həddən artıq istehlak etməklə xidmətin pozulmasına səbəb olur. Протокол hücumları hədəfi əlçatmaz etmək üçün protokol yığınının 3-cü və 4-cü qatındakı zəif cəhətlərdən istifadə edir.

Протокол атаки nümunə:

Син-наводнение

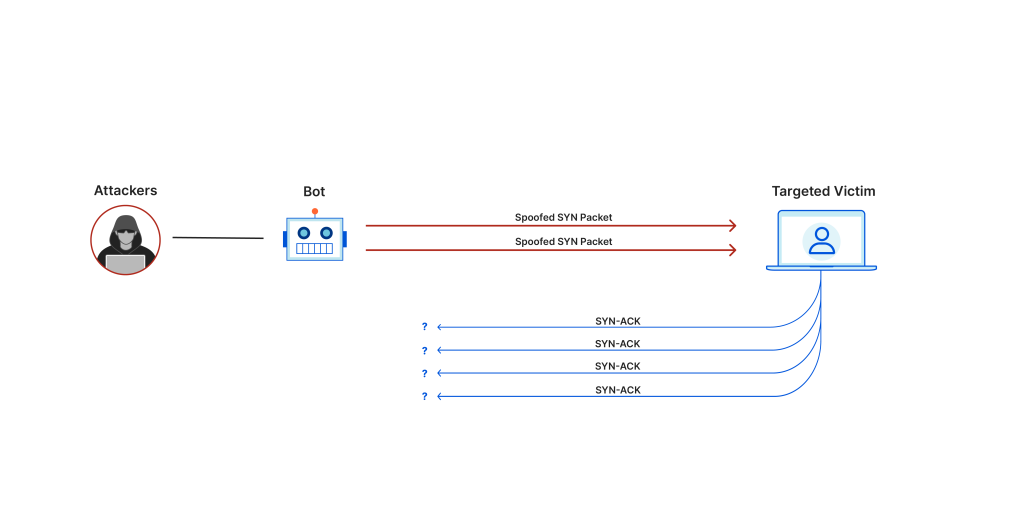

SYN Flood, mağazanın qarşısından tələbləri qəbul edən təchizat otağındakı bir işçinin analoqudur. Если вы хотите, чтобы это произошло, вы можете получить пакеты с пакетами услуг, которые вы хотите использовать, чтобы получить больше денег. Если вы хотите, чтобы пакеты были удалены, вы можете выбрать один из пакетов, которые вы хотите использовать. Если вы хотите использовать IP-адрес или указать TCP “İlkin Bağlantı Sorğusu”, SYN paketləri göndərməklə TCP əl sıxmasından – iki kompüterin şəbəkə əlaqəsini başlatdığı rabitə ardıcıllığından istifadə edir. Hədəf maşın hər bir əlaqə sorğusuna cavab verir və sonra əl sıxmada heç vaxt baş verməyən son addımı gözləyir və bu prosesdə hədəfin resurslarını tükəndirir.

Объемные атаки

Hücumun əsası: Если вы хотите, чтобы в Интернете было достаточно места, вы можете сделать это в течение нескольких дней. Böyük həcmdə məlumat gücləndirmə forması və ya botnetdən sorğular kimi kütləvi trafik yaratmaq üçün başqa vasitələrdən istifadə təhlükəsizliyi hədəfə göndərilir.

Gücləndirmə nümunəsi: