SSH (Secure Shell) və Telnet hər ikisi uzaq sistemlərə qoşulmaq üçün istifadə olunan protokollardır, lakin aralarında bir sıra mühüm fərqlər mövcuddur. Aşağıda əsas fərqləri sadalayım: 🔐 Təhlükəsizlik 🔐 Şifrləmə 🌐 Port nömrəsi ⚙️ İstifadə məqsədi və tətbiqlər 🧱 Platforma dəstəyi və müasirlik Xüsusiyyət SSH Telnet Təhlükəsizlik Yüksək (şifrləmə var) Aşağı (şifrləmə yoxdur) İstifadə olunan port […]

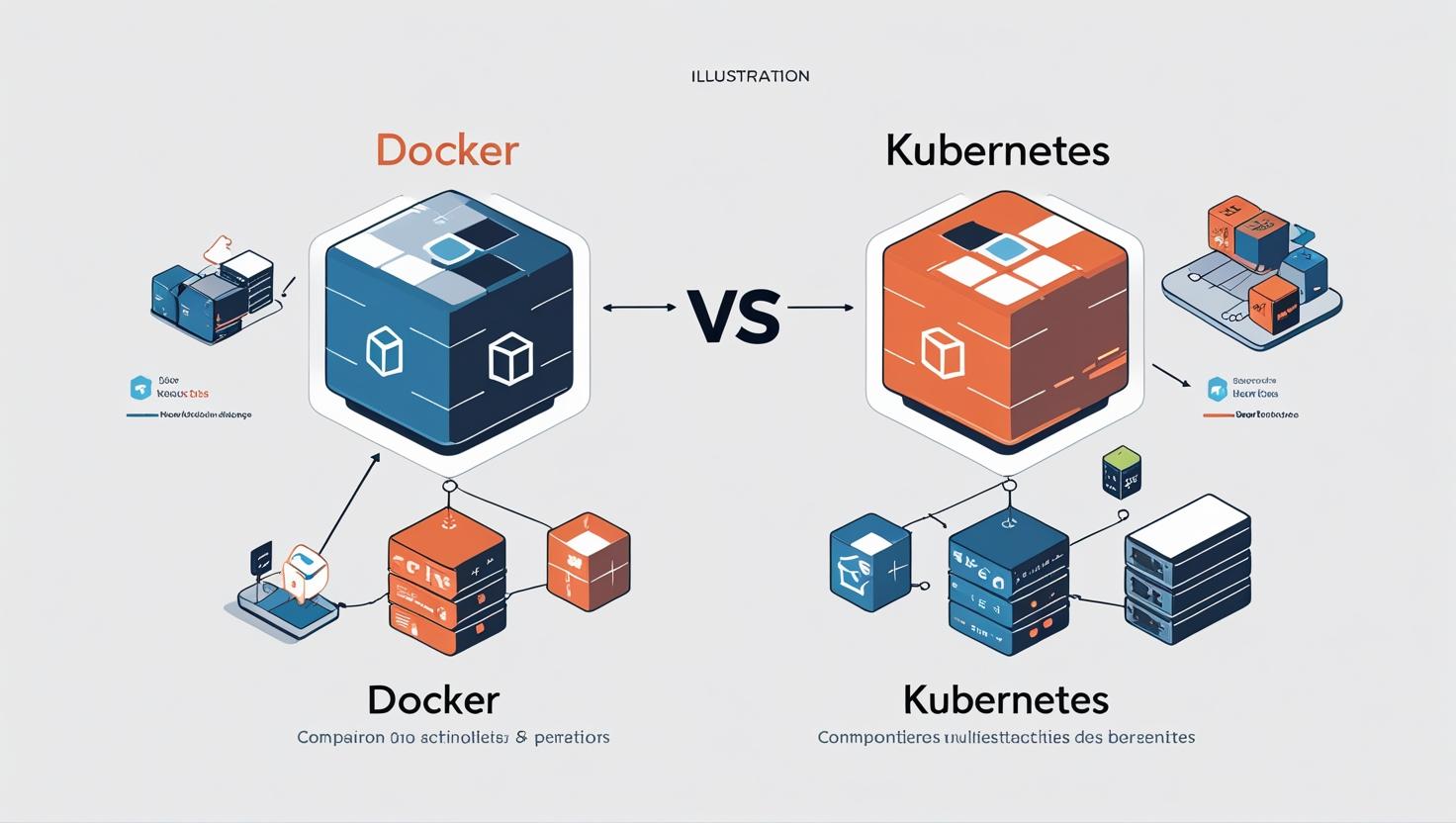

Kubernetes və Docker bir-biri ilə əlaqəli, lakin fərqli məqsədlərə xidmət edən texnologiyalardır. Gəlin onların arasındakı əsas fərqləri aydın və sadə şəkildə izah edək: 🔹 1. Tərif və Rol Docker nədir? Docker — tətbiqləri və onların asılılıqlarını konteyner adlanan yüngül virtual mühitlərdə işlədən bir konteynerləşdirmə platformasıdır. ✅ Docker əsasən tətbiqin paketlənməsi və işlədilməsi üçündür. Kubernetes nədir? […]

Hikvision zəiflikləri — bu marka IP kameralar və video nəzarət sistemlərində aşkarlanmış təhlükəsizlik boşluqlarıdır. Bu boşluqlar cihazların həssas məlumatlarının oğurlanmasına, uzaqdan idarə edilməsinə və ya sistemin nəzarətdən çıxarılmasına səbəb ola bilər. 📌 Məşhur Hikvision zəifliklərindən biri: CVE-2021-36260 — kritik zəiflik (9.8/10 CVSS balı) 🎯 Digər mümkün zəifliklər: 🛡️ Müdafiə yolları: Aşağıda Hikvision avadanlıqlarında CVE sənədlərinə […]

⚙️ Nəyə Qadirdir? 🛡️ Kiber Təhlükəsizlik (Cybersecurity): 🛰️ OSINT (Open Source Intelligence): ✅ Etik və Hüquqi Uyğunluq Əgər sən real bir sistemdə OSINT və ya penetration testi aparırsansa, bu vasitə sənə:

HAProxy (High Availability Proxy) — açılışı “Yüksək Əlçatanlıq Proxy” deməkdir — yük balanslaşdırma (load balancing) və təhlükəsizlik divarı (proxy/firewall) funksiyaları yerinə yetirən çox güclü və performanslı bir TCP və HTTP reverse proxy serveridir. 🔹 HAProxy nə üçündür? HAProxy əsasən aşağıdakı məqsədlər üçün istifadə olunur: Yük Balanslaşdırma – Məsələn, veb serverləriniz çoxdursa (Apache, Nginx, Node.js və […]

Veritas Backup — məlumatların ehtiyat nüsxələrinin (backup) alınması, bərpası (restore), və uzunmüddətli saxlanması üçün istifadə olunan peşəkar səviyyəli proqram təminatıdır. Ən tanınmış məhsulu Veritas Backup Exec və Veritas NetBackup-dur. Bu proqramlar müəssisə səviyyəsində məlumat təhlükəsizliyini təmin etmək üçün geniş imkanlara malikdir. 🔐 Veritas Backup nə üçün istifadə olunur? Server və iş stansiyalarında yerləşən məlumatların qorunması […]

ISO/IEC 27001 – İnformasiya Təhlükəsizliyi İdarəetmə Sistemi (ISMS – Information Security Management System) üçün beynəlxalq standartdır. Bu standart, təşkilatların məlumatlarını sistemli şəkildə qorumasını və idarə etməsini təmin edir. 📌 Əsas Məlumatlar: Tam adı: ISO/IEC 27001:2022 (ən son versiya) Tətbiq sahəsi: Bütün ölçülü və sektorlu təşkilatlar (ictimai, özəl, qeyri-kommersiya) Məqsəd: İnformasiya təhlükəsizliyinin məxfilik (confidentiality), bütövlük (integrity) […]

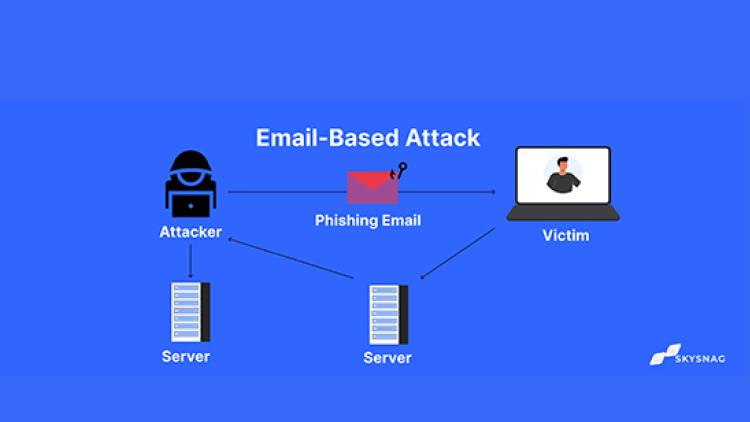

Emal hücumları — yəni phishing (fişinq) hücumları — kiber cinayətkarların istifadəçiləri aldadaraq onların şəxsi məlumatlarını (parollar, kredit kartı məlumatları, s.ə.) ələ keçirməyə çalışdığı hücum növüdür. Bu hücumlar əsasən saxta e-poçtlar vasitəsilə həyata keçirilir. Emal hücumları necə təşkil olunur? Hədəfin seçilməsiHücumçu şəxsi və ya təşkilatı (məsələn, banka, şirkət işçilərini) hədəf seçir. Onlar əvvəlcədən sosial mühəndislik metodları […]

1. Kart Məlumatlarının Gizli Saxlanması Kart nömrəsi, son istifadə tarixi və CVV kodu kimi məlumatları heç kimlə paylaşmayın. Heç bir saytda və ya mesajlaşma tətbiqində bu məlumatları qeyd etməyin. E-poçt və SMS vasitəsilə gələn şübhəli keçidlərə klikləməyin. 2. İki mərhələli doğrulama (2FA) istifadə edin Onlayn ödənişlər və bank tətbiqləri üçün əlavə təhlükəsizlik qatını təmin edir. […]

A distributed denial-of-service (DDoS) hədəfi və ya onun ətrafındakı infrastrukturu İnternet trafikinin daşqınları ilə sıxışdıraraq, hədəflənmiş server, xidmət və ya şəbəkənin normal trafikini pozmağa yönəlmiş zərərli cəhddir. DDoS hücumları, hücum trafikinin mənbələri kimi bir çox təhlükəyə məruz qalmış kompüter sistemlərindən istifadə etməklə effektivliyə nail olur. İstismar edilən maşınlara kompüterlər və IoT cihazları kimi digər şəbəkə […]